漏洞|西安优学 | 把握好这6种学术文章研究范式,还愁发不了核心期刊吗?

每一篇论文背后都有一个独特的故事 , 但它们产生的方式往往可以归类为几种范式 。

以下我将提供6种研究思路的范式 , 并通过具体的例子加以说明 。 注意这些范式可能并非完全契合 。 它们只是一些简单的方式 , 用来展示一个研究思路是如何产生的 。 一旦你掌握了其中某几个范式 , 想出新的研究思路将是小菜一碟(当然 , 在决定实现这个想法之前 , 仍然需要对它的价值进行评估) 。

范式1:填补空白

这是我大学期间 , 在微软的Harry Shum博士关于研究的报告上听到的一个简单的范式 。 这个想法在概念上其实很简单 。

读几篇关于某一主题的论文 , 记下这些论文在系统、方法、技术、数据集等方面提供的前提假设、证明支撑/属性特点等方面的差异 , 即下面所提到的“维度” , 然后画一张表(不一定是二维的)来进行“维度”比较 。

找到其中的“空白” , 即未被考虑或涉足的部分 , 这些都是潜在的新的研究思路(事实上 , 许多好的论文使用这样一个表格来清晰地表明自身的研究与相关研究的区别) 。

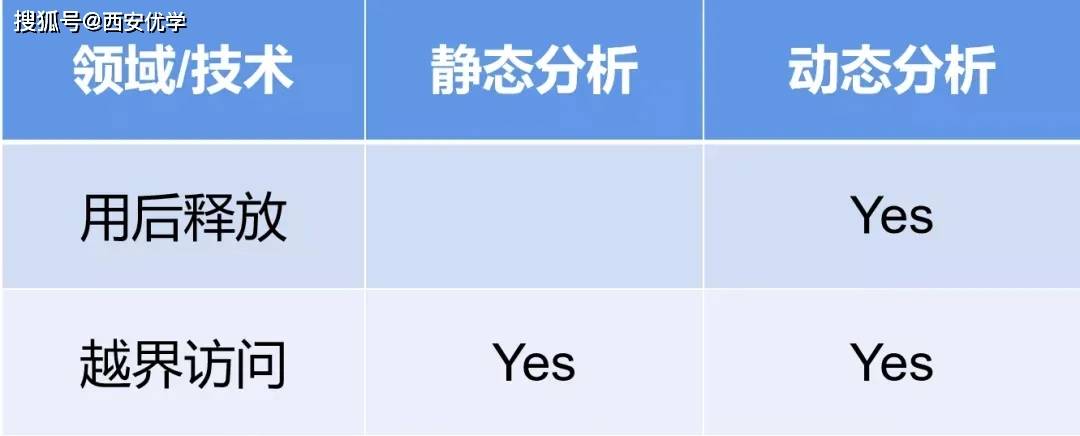

表1 填补空白范式示例

文章图片

以对抗机器学习领域为例 , 许多研究人员最初关注的是图像 。 例如 , 如何扰乱一张猫的照片 , 使它被错误地识别为香蕉 。 很快 , 其他领域诸如视频、音频和恶意软件也被拿来做对抗研究(例如 , 如何通过注入无意义的指令来欺骗恶意软件分类器) 。

另一个简单的例子是:研究人员可能已经应用静态分析技术来自动发现某些类型的漏洞 , 但还没有人应用动态分析技术来做这件事 。 接下来 , 你可以调研静态分析与动态分析在发现特定类型漏洞上的优缺点 。

当然 , 现实中也存在各种类型的静态分析和动态分析技术 。 你可以制作一个更为细粒度的表格来发现更多的“空白”部分 。 同样地 , 如果你已经对某种特定类型的漏洞进行过研究 , 还可以对其他不同类型的漏洞进行研究 。

成功应用此范式的关键是绘制出该对比空间中存在的“维度” 。 你研究得越深 , 就越有可能找到可以被研究的“空白”部分 。 例如 , 你必须熟悉不同种类的程序分析技术 , 然后才能绘制出一张表格并确定某个特定的技术并没有被用来解决过某个问题 。 同样地 , 你需要了解不同类型的漏洞(仅内存损坏漏洞就有十几种类型) 。

识别“维度”通常有两种常用的方法 。 第一种方法 , 广泛阅读大量论文 , 寻找类似主题论文之间的差异 。 相信我 , 当有一天需要用到相关的论文知识时 , 这将会很方便 。

另一种方法 , 阅读综述文章 , 因为它们通常已经在多个“维度”上进行了总结梳理 。 在网络安全领域 , IEEE安全与隐私会议(四大安全顶级会议之一)每年以知识体系化(SoK)的形式接收并发表若干篇论文 。 如果你感兴趣的话 , 它们绝对值得一读 。

范式2:扩充延伸

这是“填补空白”范式的自然递进 。 正如上文所提到的 , 绘制空间中一些好的“维度”可能是最具挑战性的一步 。 但是 , 如果你在某个方向已经有了一些研究思路(例如发表了一两篇论文) , 就可以从特别的角度看到别人不容易找到的“维度” 。

文章图片

我们发表在USENIX Security 2016上进行TCP侧信道攻击的论文“Off-Path TCP Exploits:Global Rate Limit Considered Dangerous”(路径外TCP漏洞:全局速率限制是危险的)就是基于这种范式驱动的 。

推荐阅读

- 高学历|西安一研究生私自离校,跑路方式出乎意料,这就是高学历的素质?

- 清华大学|致西安、咸阳大中专学校返合学子的一封信

- 成都|西安研究生擅自离校,避开多重关卡开车到成都,书都读到哪里去了

- 西安交大|西安一研究生私自离校,跑路方式出乎意料,这就是高学历的素质?

- 西安交通大学|打脸太快!西交电气学院刚表扬以“毅”抗“疫”,学生逃离学校

- 西安工业大学|南充市教体局致全市学生家长的一封信

- 疫情|西安欧亚学院抗疫大事记(二):责任在肩,师生同心,筑牢校园防线!

- 陕西省|22年陕西省职业教育单招本科考试大纲解读系列讲座第二场将在西安外事学院开讲

- 防控|寒假开启!西安建筑科技大学华清学院专车护送学生踏上回家之路

- 毕业生|战疫助就业 服务不掉线——西安财经大学深入开展疫情期间毕业生就业系列活动