文章插图

文章插图

然后就可以正常运行了:

文章插图

文章插图

这个壳使用了单步跟踪的脱壳方法,一路跳过程序“陷阱”,最后达到OEP 。并且使用了LoadPE的重建PE功能,对程序进行了重建,最终完成了这个加密壳的脱壳全过程 。

3.4 FSG变形壳脱壳笔记首先进行侦壳:

文章插图

文章插图

使用ESP定律,首先把程序扔到OllyIce里面,F8单步走,观察ESP变化,在ESP第一次发生变化时,对ESP对应的地址处设置内存硬件访问WORD断点,然后SHIFT+F9运行,在程序停下来之后,取消硬件断点,进行F8单步:

文章插图

文章插图

用F4略过向后的跳转(循环),然后继续往下找,一直到这里:

文章插图

文章插图

在这个jmp下面F4,程序会跑飞 。说明程序代码在这个循环中就已经释放完毕,所以向上找找这个循环中有没有带条件的大跳 。这样很容易找到magic jump的位置,然后我们Enter或者Ctrl+G到00402666的位置,发现果然是OEP,重新分析,然后F2下断点,让程序走到OEP:

文章插图

文章插图

如果是FSG1.33,直接使用LoadPE dump文件,然后使用ImportREC修复,就可以正常脱壳了 。但是这里在使用ImportREC修复时,会出现一个无效指针:

文章插图

文章插图

这里直接剪掉(或者删掉)这个指针,然后修复转存文件,发现无法正常打开:

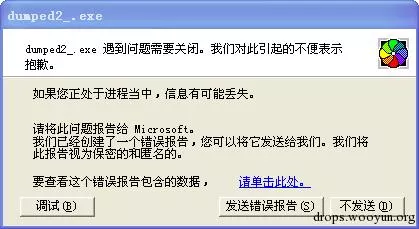

然后再把修复后的程序,丢到OllyIce中F9直接运行:

文章插图

文章插图

这里是变形壳添加的一个暗桩,会导致程序出现异常退出,这里直接nop掉或者把之前的jle(校验)改成jmp,然后保存修改另存文件 。然后就可以运行了

【exe手动进行脱壳详细步骤方法 exe软件脱壳教程】

文章插图

文章插图

推荐阅读

- chrome如何进行安全设置 chrome安全性设置

- 电脑不能上网9个解决方法恢复 电脑wlan已关闭 需要手动但是打不开怎么办

- offer进行中是什么意思 公司发offer的意思

- lol怎样转区 LOL英雄联盟怎么进行转区

- 长安cs55plus手动挡是爱信变速箱吗 长安cs55plus手动变速箱是爱信的吗

- 圆舞曲波尔卡进行曲 波尔卡和圆舞曲的区别

- 如何对汽车进行保养 如何对汽车进行保养和维修

- 妄想山海 种植 妄想山海怎么进行种植

- 如何进行微信群群发消息提醒 如何进行微信群群发消息

- 怎么在哈喽单车上进行学生验证 哈喽单车学生认证在哪

![《高达交错战争》事前登录开始[图]](/images/defaultpic.gif)